Sve učestaliji slučajevi 'brodova duhova' koji odašilju potpuno pogrešne signale o svojim trenutačnim lokacijama zbunjuju znanstvenike i razbuktavaju maštu teoretičarima zavjera. O jednom takvom neobjašnjenom fenomenu raspisao se prošloga mjeseca i ugledni znanstveno-tehnološki časopis New Scientist, pokušavajući odgonetnuti kako je i zašto došlo do toga da devet brodova koji su plovili morima i oceanima na različitim krajevima svijeta svi odreda u istom trenutku emitiraju identifikacijski signal plovidbe blizu obale San Francisca. Prateći tragove GPS-a (Global Positioning System) što su ih ti 'brodovi duhovi' ostavljali s pomoću automatskog identifikacijskog sustava (Automatic Identification System – AIS), činilo se da plove u krugovima oko popularnoga kalifornijskog turističkog odredišta Point Reyesa na istoimenom poluotoku. Neki od njih čak su i 'prelazili' u toj kružnoj plovidbi na kopno.

Problematična dostupnost

Kako je moguće da se sofisticirani brodski uređaji koji sudionicima plovidbe pokazuju identitet, položaj, brzinu i smjer kretanja broda, kao i AIS-ove podatke s drugih brodova u blizini, baš na takav način pomute – na to nema jasnog i preciznog odgovora. Moguće objašnjenje ponudio je Todd Humphreys, izvanredni profesor svemirskog inženjeringa i inženjerske mehanike na Sveučilištu u Teksasu. Prošlog mjeseca za magazin Newsweek izjavio je da su uočeni kružni obrasci slični onima koje proizvode nelegalni uređaji za podmetanje tragova GPS-a i da ih neki brodovi koriste kako bi prevarili AIS i prikrili svoju lokaciju. Taj vodeći svjetski autoritet na polju hakiranja GPS-a rekao je i da je ta tehnologija prije nekoliko godina postala široko dostupna, da nepoznat netko prodaje negdje jeftine uređaje i da sve češće svjedočimo slučajevima kružne plovidbe 'brodova duhova' na lokacijama na kojima oni u tom trenutku nikako ne mogu biti.

Tisuće slučajeva

Neobičnim pojavama posvetio se lani i MIT Technology Review analizirajući neke od tisuća sličnih slučajeva koji su se posljednjih godina događali u kineskim morima i rijekama oko Šangaja, najprometnije luke na svijetu. Časopis u vlasništvu uglednog Massachusetts Institute od Technology (MIT) poslužio se uvodno analizama istraživača Centra za napredne obrambene studije (C4ADS), neprofitne organizacije koja analizira globalne sukobe i sigurnosna pitanja, a u kojima se zaključuje da se u Šangaju i okolici vodi nevidljivi elektronički rat, da su tisuće brodova postale žrtve misterioznoga novog oružja koje je sposobno zavarati sustave GPS-a na dosad neviđen način i da bi moglo biti riječ o testiranju nekog sofisticiranog sustava elektroničkog ratovanja.

Oko Šangaja, najviše u riječnom kanalu Huangpuu, istraživači C4ADS-a uočili su nikad prije viđeno okupljanje brodova u kružnim uzorcima, a kad su svoja otkrića podijelili s gore spomenutim najvećim autoritetom na polju hakiranja GPS-a, taj je postajao sve zbunjeniji i rekao kako je riječ o iznimnoj tehnologiji kojom se može ukrug spojiti više brodova istodobno i da mu to nalikuje na magiju. MIT Technology Review pojavu možebitno dovodi u vezu s kriminalnim organizacijama, kradljivcima pijeska iz rijeke Yangtze i krijumčarima nafte koji se koriste hakiranim automatskim identifikacijskim sustavom kako bi se poslužili identitetima drugih brodova, stvorili kaos i prošli neopaženo u ilegalnim aktivnostima, odnosno sukobima u elektroničkom ratu s kineskom vlašću.

Najvažnija najslabija karika

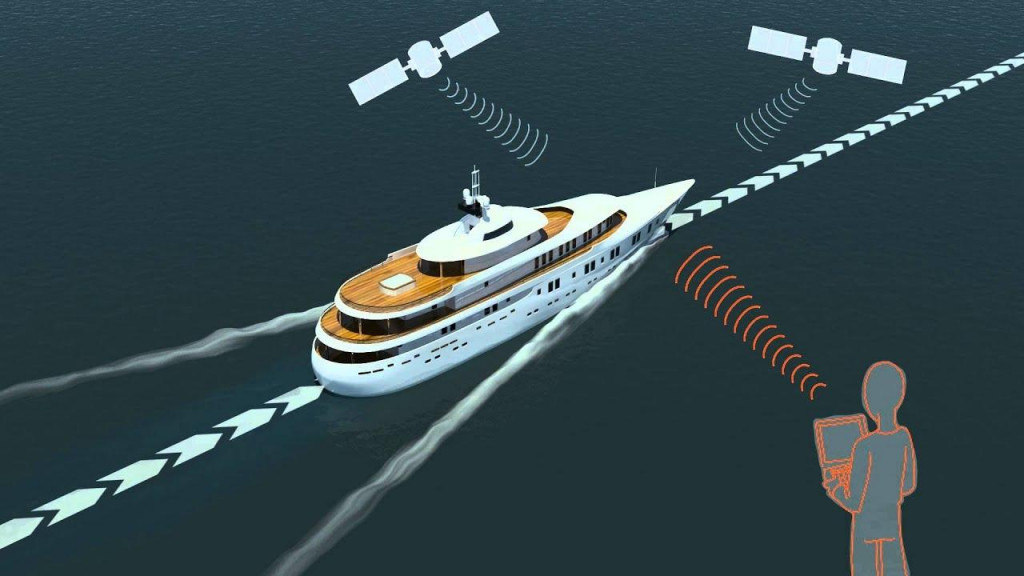

Sustav automatske identifikacije brodova, brodski ili obalni primopredajnik koji radi u VHF pomorskom opsegu frekvencija i može velikom brzinom izmjenjivati pakete informacija s drugim brodovima i obalnim stanicama, postoji od 2002. i s obzirom na stoljeća plovidbe relativno je novi alat za sigurnost navigacije. Opremljen je GPS prijamnikom iz kojeg dobiva vremenske signale sinkronizirane s Globalnim sustavom satelitske navigacije (Global Navigation Satellite System – GNSS) koji odašilje i signale s informacijama o poziciji svakog broda. GPS prijamnik najvažnija je, ali i najslabija karika AIS-a. O njegovoj ranjivosti govori Marko Samirić, ovdje u ulozi suradnika Morski.hr-a, portala za tehnologiju i vojna pitanja, inače zaposlen kao sistemski inženjer u tvrtki Sedam IT, čovjek s desetogodišnjim iskustvom rada u IT struci za poslodavca Hrvatsku ratnu mornaricu, odnosno MORH.

– AIS je prilično ranjiv jer ne postoji nikakav sustav zaštite podataka i moguće je izmijeniti podatke koji se emitiraju ili s pomoću drugog AIS uređaja usporedno emitirati pogrešan sadržaj poruka za neki MMSI broj (Maritime Mobile Service Identity – jedinstveni identifikacijski broj mobilne pomorske postaje sa značenjem sličnim telefonskom broju, nap. a.). Uz to, GNSS i AIS koriste se radiovalovima kao sredstvom prijenosa informacija zbog čega su podložni potpunom uskraćivanju usluge s pomoću ometačkih odašiljača, poznatiji po svom nazivu na engleskom jeziku kao uređaji jammer – rekao nam je Samirić, kao i to da se porukama AIS-a uz MMSI broj šalju i status, smjer, brzine i ostali za navigaciju bitni parametri, svake od tri do deset sekundi za plovila u plovidbi, odnosno svake tri minute za ona usidrena te da se svi ostali sekundarni podaci za navigaciju šalju svakih šest minuta.

Džepni ometači

O AIS-ovoj ranjivosti pisao je još prije nekoliko godina Vili Kezić, umirovljeni stručnjak za radarske sustave i elektroničko ratovanje koji je za Obris.org, specijalizirani portal posvećen temama obrane i sigurnosti, tada ustvrdio da su 'meki' napadi na AIS mogući i na Jadranu.

'Nekoliko državnih institucija u Velikoj Britaniji ispitivalo je AIS-ovu ranjivost 2008. i 2009. ometanjem brodskih AIS uređaja, odnosno njihovih GPS prijamnika šumnim ometačima razmjerno male snage. Tijekom ometanja testirani AIS sustavi bili su 'izluđeni'. Ometanje jakim signalima, znatno jačima od satelitskih, pokrenulo je na zaslonima radara 'preskakanje' AIS simbola brodova s mora na kopno, od obale Engleske prema sjeveru norveškog kopna, i prikazivanje netočnih brzina ometanih brodova koje su varirale od nula do nekoliko stotina čvorova.

Abnormalno funkcioniranje AIS-a bilo je jako izraženo i neupotrebljivo za vođenje navigacije. Ovisno o poziciji ometača, snazi odašiljača i usmjerenosti njegove antene može se ometati više AIS uređaja na brodovima i nadzornim VTS postajama na obali', napisao je uz ostalo Kezić u opsežnoj analizi u kojoj je naveo i to da su ometači GPS-a džepnih dimenzija dostupni na crnom, ali i otvorenom tržištu pojedinih zemalja te da uljezi opasnih namjera mogu stvoriti kaos na ekranima, učiniti da simboli brodova skakuću s jedne lokacije na drugu, čak i s mora na kopno, i da bi se u takvoj pomorskoj situaciji malo plovilo nekog uljeza opasnih namjera teško otkrilo i pratilo.

Tri metode napada

Najpoznatiji domaći haker Darkman, poznat i kao Denis Periša, objasnio nam je pak da se za napade na AIS upotrebljavaju tri metode. Prva je ona u kojoj napadnuti GPS prijamnik dobiva od trećeg izvora pogrešnu informaciju koja ne dolazi iz satelita kao izvora, nego od napadača koji se koriste istom frekvencijom. Druga je, lakša, ona da se potpuno ignorira GPS i 'ubaci' svoje podatke u AIS koji tako prijavljuje sebe negdje gdje se zapravo fizički ne nalazi. Treća metoda bio bi napad zagušivanja ili, na engleskom, jamming, pri čemu se frekvencija preplavljuje 'smećem', tj. bilo kakvim trash podacima koji zamagle prave podatke i učine sustav nekorisnim.

– Tehnologija za jamming ili ometanje je jednostavna. Bilo kakav uređaj koji radi na toj istoj frekvenciji može poslužiti kao veliki kamion smeća koji samo treba iskrcati na uređaj koji se napada i tako ga potpuno onesposobiti. Tehnologija za AIS spoofing može također biti jednostavna. To su prije svega laptop i reverse engeneering, tj. ulaženje u uređaj i mijenjanje da radi nešto za što nije programiran, primjerice da umjesto GPS unosa uzme naš unos. Tehnologija za prvu metodu, a to je GPS spoofing, nešto je golemo, uzmu li se u obzir kilometri i kilometri opsega napada. GPS spoofing trebao bi biti uređaj jake izlazne snage na GPS frekvenciji koja je ispod dva gigaherca (GHz) koji će slati pogrešne podatke u snazi jačoj nego što to radi originalni satelit. Možda bi bilo potrebno i više takvih uređaja, pažljivo sinkroniziranih, minimalno tri za nadmorsku visinu (2D) i četiri da potpuno znamo poziciju u 3D prostoru. Tu priča postaje mnogo kompliciranija jer bi za sinkroniziranje nečega takvog trebao i miniatomski sat. Uglavnom, da skratimo, mislim da su takvi napadi daleko od mogućnosti nekih kineskih krijumčara i sumnjam da to rade pojedinci. To može izvesti samo vojska, odnosno dobro ekipirana obavještajna agencija. Poslati pogrešne telemetrijske podatke u obrnutom redoslijedu i nekoliko desetaka puta u sekundi golem je matematički posao, da ne kažem i 'mozgovno' izazovan. Drugi i treći napadi relativno su lagani – sumira Darkman i zaključuje da smo još daleko od zamjene za nesavršeni GPS. Ipak, podsjeća da se posljednjih godina radi na razvoju tzv. kvantnog kompasa, navigacijskog uređaja koji se umjesto na podatke sa satelita oslanja na kvantni akcelerometar unutar uređaja.